Comprendre la cryptographie en 3 minutes

La cryptographie, c'est la spécialité d'Uriel Corfa, Ingénieur en Sécurité et en Fiabilité Logiciel. Il nous a expliqué ce qu'était exactement la cryptographie, à ne pas confondre avec les crypto-monnaies. Grâce à ses explications, à la fin de cet article, tu sauras communiquer en messages cryptés ! Promis, la cryptographie, ce n'est pas si compliqué ! 😉

Qu'est-ce que la cryptographie ?

La cryptographie désigne le fait de camoufler un message en le chiffrant. Ce n'est pas le cas du code qui veut transformer des données pour les communiquer.

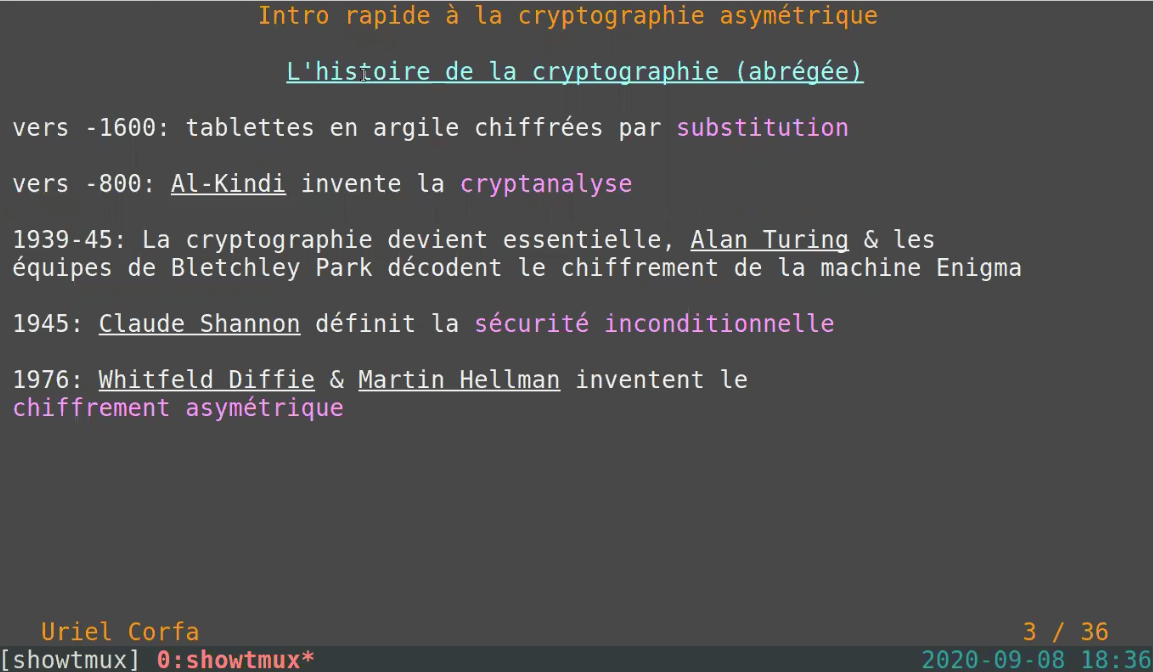

Les premières traces de cryptographie remontent à 1600 av. JC : on a retrouvé des tablettes en argile chiffrées par substitution afin de crypter une recette.

C'est en -800 que naît véritablement la cryptographie avec les travaux d'Al-Kindi. Il est notamment l'auteur de l'ouvrage Manuscrit sur le déchiffrement de messages cryptographiques, une référence qui a marqué le début de la cryptographie.

À ce jour, une des personnes les plus connues dans le domaine de la cryptographie est Alan Turing. Pendant la Seconde Guerre mondiale, il s'est en effet efforcé de décrypter les messages allemands issus d'Enigma Machine.

La cryptographie se construit autour de clés de chiffrement. Une clé est en fait la règle qui permet de crypter et/ou décrypter un message.

Le chiffrement symétrique

Le chiffrement est symétrique lorsque l'expéditeur et le destinataire du message connaissent la clé de décryptage.

Le chiffrement par substitution

Cette technique consiste à remplacer une lettre par une autre (méthode la plus simple), un chiffre ou un symbole. Par exemple,

A→B ; B→C ; C→D ... ; Y→Z ; Z→A

Le problème de cette technique est qu'elle est assez facile à deviner. Par exemple, si la lettre F apparaît à de nombreuses reprises, on comprend qu'elle correspond à la lettre E, la plus utilisée dans la langue française.

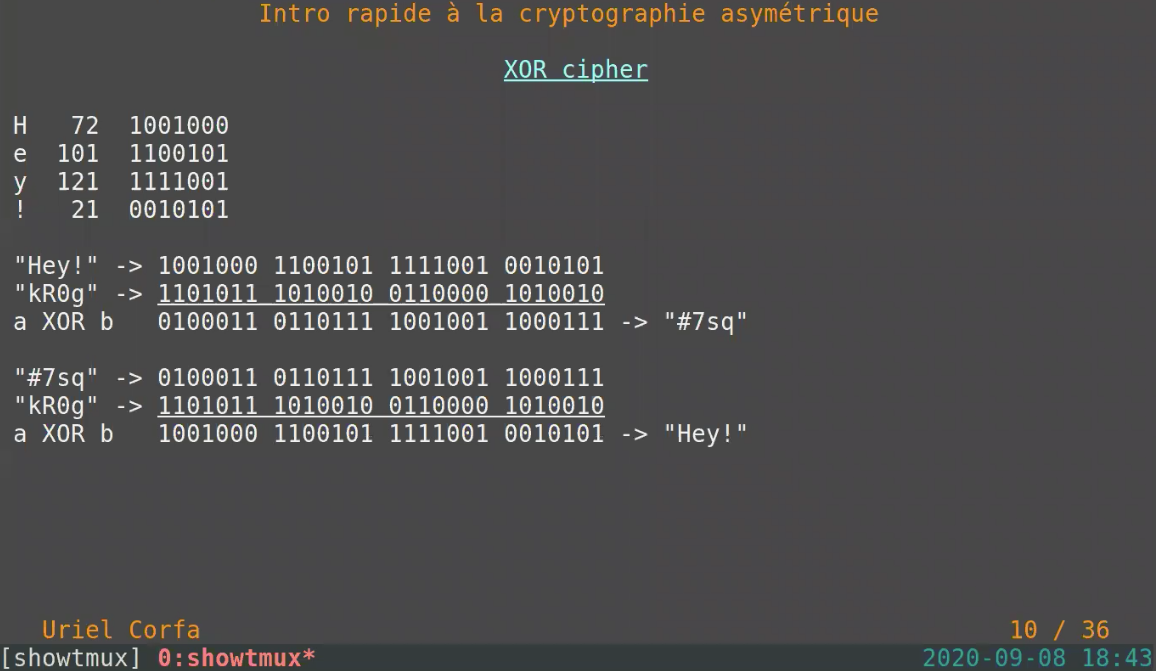

Le chiffrement XOR

Ce chiffrement correspond au chiffrement moderne, notamment pour crypter nos ordinateurs. Il prend 2 bits en entrée et donne 1 bits en sortie. Plus explicitement, cela donne :

0-0 → 0 ; 1-1 → 0 ; 0-1 → 1 ; 1-0 → 1

L'avantage de ce chiffrement est qu'il peut permettre de créer des messages indéchiffrables pour quiconque. Mais cela se produit seulement si la longueur de la clé de chiffrement est au moins égale à celle du message.

Le chiffrement symétrique a été extrêmement utilisé, notamment pendant la guerre froide. Les espions avaient alors des livres de cryptographie contenant des suites de mots ou de lettres représentant des clés de déchiffrage. À une certaine heure, des suites de chiffres étaient récitées à la radio et certainement écoutées par quelqu'un qui s'affairait à les déchiffrer.

Le chiffrement asymétrique

À l'inverse du chiffrement symétrique, le chiffrement asymétrique implique que les deux tenants du messages ne possèdent pas la même clé. Comment cela est-il possible ?

L'algorithme RSA

Inventé par Ron Rivest, Adi Shamir et Leonard Adleman en 1977, cet algorithme suppose l'existence de deux clés : une clé publique et une clé privée. Prenons comme Uriel l'exemple de Bob et Alice.

Bob génère les deux clés mais ne donne à Alice que la clé publique (sans s'en cacher). En utilisant cette clé, Alice va en fait créer un message qui ne pourra être déchiffré que par la clé privée. Les deux clés ont donc un rôle différent : la première pour coder, la deuxième pour déchiffrer. Alice ne connaissant pas la clé privée, elle ne peut pas déchiffrer son propre message une fois que celui-ci est cryptographié. Finalement, cela permet aux deux parties de s'envoyer publiquement (donc sans éveiller les soupçons) des messages pourtant secrets.

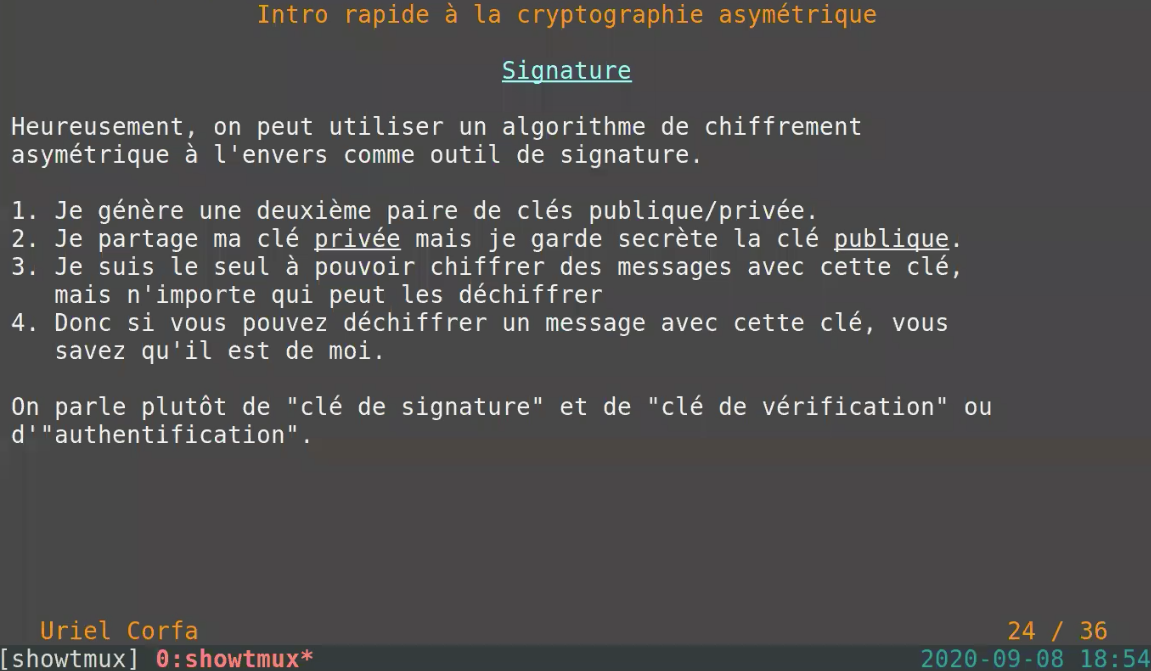

Le problème de cette méthode est qu'elle ne permet pas de connaître l'identité de l'auteur du message. En effet, comme la clé d'encryptage est publique, n'importe qui peut s'en servir pour dissimuler des données.

Il faudrait pouvoir signer ces messages. Absurde ? Pas tant que ça !

Un autre problème subsiste : peut-on toujours faire confiance à la personne qui génère les clés et fournit la clé publique ? Pour contourner cette interrogation, il existe des Autorités de Certification (CA) qui attestent de l'authenticité et de la fiabilité des clés.

Si tu veux revivre la conférence, regarde notre replay sur Youtube !

B upj ef kpvfs ! 😉

À propos d'Ada Tech School

Ada Tech School est une école d’informatique d’un nouveau genre. Elle s’appuie sur une pédagogie alternative, approchant le code comme une langue vivante, ainsi que sur un environnement féministe et bienveillant. Elle doit son nom à Ada Lovelace qui fut la première programmeuse de l’histoire.

L’école est située à Paris, Nantes et Lyon et accueille chaque promotion pour deux ans. Après neuf mois de formation les étudiants sont opérationnels et prêts à réaliser leur apprentissage - rémunéré - pendant douze mois dans une des entreprises partenaires de l’école comme Trainline, Deezer, Blablacar ou encore Botify. Aucun pré-requis technique n’est exigé pour candidater. Il suffit d’avoir plus de 18 ans. La sélection se fait en deux temps : formulaire de candidature puis entretien avec une réponse sous 2 semaines. Pour plus d’informations sur la formation, télécharge notre brochure de présentation.